「ドッキリ」は今も昔も人気のコンテンツ。なんでそんなのに引っかかるの?とうような「古典的なドッキリ」もありますが、中には巧妙すぎて「ドッキリ」だなんて思えない(そりゃ信じちゃうよね的な)「ドッキリ」もあったりします。

それが「ドッキリ」なら笑って終われますが、「ドッキリ」ではなく巧妙な罠(悪意ある攻撃)だったとしたら……

どうも、マルワのシャドーサイドあれこれ担当です。

本日は「他人事ではない!? メールやWEBサイトの“なりすまし” にご注意を」といった感じの、ほんの少しだけITセキュリティ的なブログです。

※私自身セキュリティ専門家ではありませんので、間違い等ありましたらご指摘いただけますと幸いです。また、ここに記載した攻撃の特徴などは一例でありすべてではありません。脅威についての最新情報やセキュリティ対策の詳細については、「IPA情報処理推進機構」や「JPCERT」などセキュリティ機関の発する情報をご確認・ご参照くださいますよう、よろしくお願いします。

EMOTET攻撃・標的型攻撃による被害が増加中

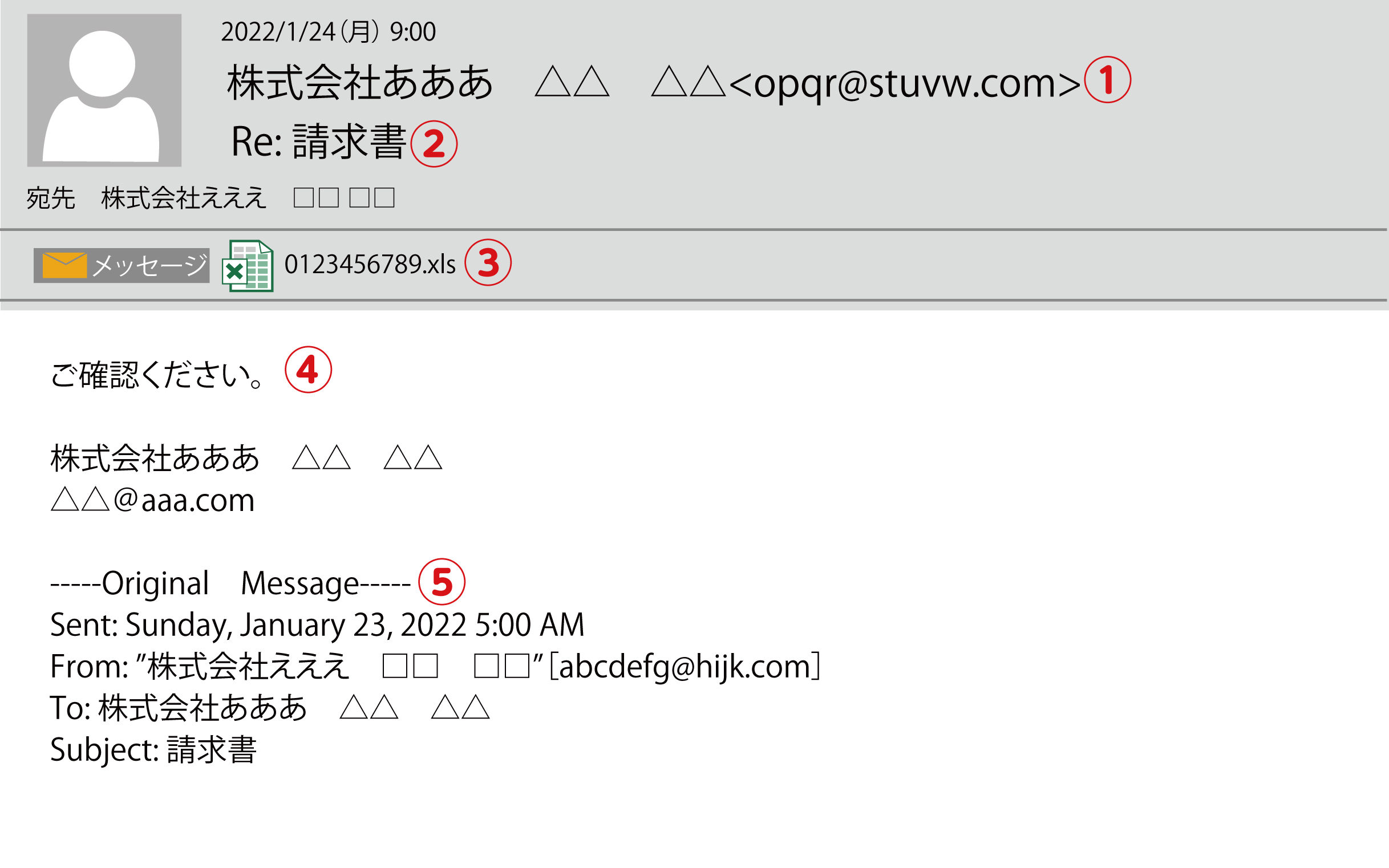

ある日、取引先の「株式会社あああ(仮名)」の△△さんからメールが届きました。メールの件名は「Re:請求書」。請求書の件でメールしたっけ?と少し疑問には思いながらも、何か仕事上の用事があってメールしてきたのだろう、とメールを開くと、エクセルファイルが添付されていて、「ご確認ください」と書かれていました。

さて、あなたならどうしますか?

- 請求書をエクセルファイルで送ってきたのだろう、早急に確認するべきだ!とファイルを開く

- 念のために△△さんに電話して、自分宛に請求書の件でメールしたか確認する

もちろん、この場合は「2」が望ましいです。めったにメールしない相手からの場合や、明らかに不自然な場合などは、メールや添付ファイルを無視・削除するのも間違いではありません(本当に必要な用件であればこちらからのリアクションがなければ、向こうから電話がかかってくるはず)。

なぜ「2」のような行動をしたほうがいいのかというと、△△さんになりすましてメールを送り付け、マルウエア(不正プログラム)に感染させようとするEMOTET攻撃や標的型攻撃の可能性があるからです。

EMOTET(エモテット)攻撃とは、すでに感染させた別の端末から盗んだメールアドレスやメール文章の情報を悪用し、あたかも取引先など関係者から送られたメールであるかのように見せかけて、添付ファイルなどに仕掛けたマルウエアに感染させようとする攻撃です。万が一EMOTETに感染してしまうと、端末内のメール情報を盗まれて別の誰かへの攻撃に悪用されたり、他のマルウエアを呼び込まれたりする、とても厄介な攻撃です(詳細はIPAやJPCERTの公式サイトなどをご参照ください)。

メールに添付されているエクセルやワードなどのファイルを開き、「コンテンツの有効化」を実行してしまうとマルウエアに感染してしまう、というケースが多いようですが、他にも、メール文中に業務に関係しそうなファイルを閲覧・ダウンロードするためのリンクURLが記載されていて、リンク先を開くと何等かのファイルのダウンロードを促されるというパターンや、zip圧縮ファイルが添付されている、といったパターンも増えているようです。

EMOTET攻撃は、感染させた端末内の「実際にメールのやりとりをしたことのある相手のアドレス」や「過去の実際のメールの文章」を悪用してくるため、取引先の「本人」からだろうと信じてしまって、添付ファイルを開いたためにEMOTETに感染してしまう、というケースが続出しています。

メールを悪用されてしまう、メールの情報が漏えいする、というだけでも大問題ですが、EMOTETに感染してしまうと、同一ネットワーク内の他の端末にもEMOTETを仕込まれてしまう、ランサムウエア※など別のマルウエアにも感染させられて被害にあってしまう、など更なる悪影響に繋がる危険性もあります。

※ランサムウエアとは…端末内に保管されているあらゆるデータを強制的に暗号化して使えなくするマルウエアを仕掛け、元に戻すための金銭を要求してくる攻撃です。感染端末と同一のネットワークに接続されている他の端末やサーバ・NASなどに保管されているデータまでも暗号化されて使用できなくなる危険性があります。また、仮に要求に従って金銭を支払ったとしてもデータを元に戻してもらえる保障はありません(おそらく元には戻りません)。さらには、暗号化する前にデータを複製して盗み出しておいて、データをネット上にばらまかれたくなければお金を払え、という「2重の身代金要求」をしてくるパターンも増えているようですのでご注意ください。

【EMOTET攻撃(なりすましメール)の一例(あくまでもイメージです)】

①表示されている送信者名と実際の送信アドレス(〈 〉内に表示されるアドレス)が違っていないか

②件名にRe:とあるが、そもそもこちらからメールしたのか

③不自然なファイル名や古い拡張子(形式)のファイルではないか

④本文や署名に不自然なところがないか(こちらの社名や名前が書かれていない・日本語や漢字が不自然など)

⑤オリジナルメッセージ以下に記載された情報は正規のものか(メール情報の下に実際に送ったものと思われるメールの文章が記載されていてもなりすまし・悪用の可能性はあります)

などを確認しましょう。

実際には多数のバリエーションがありますので、この画像とは異なる特徴の攻撃メールもあります。くれぐれもご注意ください。

EMOTETやランサムウエア攻撃以外にも、特定の企業や組織に狙いを定めて、なりすましメールなどで攻撃をしかけてくる「標的型攻撃」も頻発しています。

標的型攻撃者は、EMOTETも含めた様々な攻撃で「狙いを定めた」特定の企業や組織のデータを盗み出そうとしてきます。IPAが発表する「情報セキュリティ10大脅威2022」では、企業に対する脅威の第1位がこの「標的型攻撃」です。

重要な情報なんてもってないし、そもそも狙われるような規模の会社じゃないから……とは言ってられません。狙った企業や組織に直接攻撃を仕掛ける場合もあれば、関係企業や取引先などに攻撃を仕掛けてくる場合もあります。むしろ、大手と比べるとセキュリティが盤石ではない可能性がある中小企業や個人事業主などを狙って攻撃し、本当の狙いである企業や組織のネットワークへの侵入の足掛かりにされることがあります。

フィッシング攻撃には企業も個人も要注意

ある日、自分が利用している銀行(ネットバンク)から「不審なログインがありました。今すぐ確認してください」というメールが届きました。

さて、この場合はどうしますか?

- 一刻も早く対応しないと怖いから、メール内のリンクを開いてすぐに確認する

- メールはそっと閉じて、公式サイトや公式アプリを開いてログイン状況やお金の引出状況を確認する

こんなメールが届いたら慌ててしまうとは思いますが、この場合は「2」が望ましいです。なぜかというと、メーカーやサービスの公式に「なりすまして」メールを送り付け、本物そっくりの「偽サイト」に誘導し、IDやパスワード、個人情報などを盗みとる「フィッシング攻撃」の可能性があるからです(フィッシング攻撃についての詳細も、IPAやJPCERT等の情報をご参照ください)。IPAが発表する「情報セキュリティ10大脅威2022」では、個人に対する脅威の第1位がこのフィッシング攻撃とされています。

この手の「フィッシングサイトへの誘導メール」は銀行やカード会社以外にも、通販サイト・宅配業者・SNS、最近では新型コロナに関連したワクチン接種や助成金申請などの「公式なメール」になりすまして送られてきます。中には本物のロゴマークを不正に使用している場合もあり、真贋の判別が難しいこともあります。

フィッシング攻撃にあって、偽サイトなどでIDやパスワード、個人情報を入力してしまうと、アカウントの乗っ取りやクレジットカードの不正使用などの被害にあってしまいます。企業で利用しているクラウドサービスやVPN接続用のアカウントを乗っ取られてしまうと、企業データが盗まれたり、自社ネットワーク内に侵入されてマルウエアを仕込まれたりする危険もあります。

もちろん、どうせ怪しいメールでしょ、と完全に無視してしまうのも間違いではありませんが、場合によっては、本当にアカウントへの不正ログインが起きている可能性もゼロではないので、念のために公式サイトやアプリで確認をしたほうが安心できると思います。偽サイトを開かないように、よく利用するサービスの公式サイトをブックマーク(お気に入り)に登録しておく、公式アプリを利用する、2段階認証を設定する、などを事前に行っておくのも有効です。

「知っている」だけでもリスクを減らせる

EMOTET・標的型攻撃やフィッシング攻撃に共通するのは、「本物・本人からのメール・通知であるかのように偽装して、相手を騙そうとしてくる」というところです。

しかも、昔と違って、巧妙な変装のため、「本物・本人」からだと勘違いしてしまう危険性が高くなっています。

では、そんな攻撃から自分を、自社を、守るにはどうしたらいいか……

- メールセキュリティ機能付きのセキュリティ製品の導入

- OSやソフトの定期的なアップデート

- ファイルの拡張子を表示する設定にする(windowsの初期設定では「登録されている拡張子は表示しない」になっているので、「コントロールパネル」→「デスクトップのカスタマイズ」→「エクスプローラーのオプション」から「表示」タブを開き、「ファイルおよびフォルダ」の中の「登録されている拡張子は表示しない」のチェックを外す)

- wordやexcelのマクロを無効化する(デフォルトでは「警告ありで無効」になっているはずです)

- 組織内へのサイバー攻撃の特徴や脅威、対策についての周知・教育(安易にメール内のリンクや添付ファイルを開かない)

- 不審なサイトへのアクセスを遮断するようにWEBフィルタリングを設定する(セキュリティ対策ソフトや機器で制限する)

- 業務データの自社ネットワーク外へのバックアップの定期的な実施

- 暗号化されていない公共のWi-Fiやネットカフェなどの通信や端末からネットサービスにログインしない(IDやパスワードを送信しない)

- ネットサービスの「公式サイト」「公式メールアドレス」などを事前に確認しておく

……などの基本的な対策が必須です。中でも、「どんな攻撃があるのか・どうしたら防げるのか・感染した場合のリスクは?といった情報を知ること&知ってもらうこと」がなによりも大切ではないか、と個人的には思っています。

いったん自社や家庭のネットワークへの侵入を許してしまうと、他の端末もマルウエア感染の被害にあってしまう可能性があるため、自分だけちゃんとしいればいいいというわけでもなければ、自分が感染するだけだからちゃんとしなくてもいいでしょ、でもありません。組織的に対策を徹底していくことが重要になります。

定期的に周知する機会を設ける(勉強会の開催など)、掲示板に注意喚起ポスターを貼るなど、こんなことに注意しましょう、こんなことはしないようにしましょう、といったことをできるだけ多くの人と情報を共有することである程度被害リスクを抑えることができるのではないでしょうか(どれだけ言ってもメンドクサイが勝ってしまって対策を徹底する意識が低い人もいるのが悩ましいところではありますが……)。

ちなみに、EMOTETなどの “なりすましメール” はセキュリティ対策ソフトで検知されずに、通常の受信フォルダに届いてしまうことがあります。理由としては、EMOTETはマクロ機能(マイクロソフトの正規の機能)を利用してマルウエアを呼び込むため、セキュリティ対策ソフトでも検知しにくいこと、リンク先への誘導のみの場合はそもそもメール自体にはマルウエアが仕込まれていないことなどがあります(結果的に自らの操作によってマルウエアをダウンロードしていることになるため)。

セキュリティ対策ソフトを導入しているから大丈夫!なんて過信せずに、メールの添付ファイルやリンク先、WEBサイト内の広告などを安易にクリックしないようにしてください。

送り主が本当に「本物・本人」なのか、誰かが「本物・本人」になりすまして自分を陥れようとしていないか、一呼吸して、じっくり確認しましょう!

……なんて、長々と書いてしまいましたが、私は情報セキュリティの専門家ではありませんし、ここに書いたことはごく一部にすぎません。

セキュリティ対策や最新のサイバー攻撃については、(繰り返しになりますが)「IPA」や「JPCERT」などの情報セキュリティ機関やセキュリティ関連のニュースサイトなどをご確認ください!

ふぅ……ということで、そんな(どんな?)ことを考えている私の脳内DJの本日のパワープッシュは、The Starletsの “Radio Friendly” !

この曲とMVに限っては、ハードに歪ませたギターと歌声、グラサンモノクロ衣装でいかついバンドに「なりすまして」いますが、どちらかというとアコースティックな優しい曲が多いバンドで、ボーカルのBiffは天使の歌声と称されるほどの澄んだ声の持ち主でもあります。

仕事には欠かせないツールである電子メール、インターネット、業務ソフトなども、便利な反面リスクもあり、「ついうっかり」「まんまと騙された」の結果、底なしの空洞に向かってまっしぐら……なんてことになってしまう危険性があります!

DXの推進もあって、あれもこれもネット上でのやりとりで完結するのは便利ですが、ネット上に記録・保管されている情報(データ)や情報にアクセスするための「認証情報(IDやパスワード)」の価値・重要性が増しており、当然攻撃者は価値のあるものを狙ってきます。

くれぐれもご注意ください。